- SEXTING

Se denomina sexting a la actividad de enviar fotos, videos o mensajes de contenido sexual y erótico personal a través de dispositivos tecnológicos, ya sea utilizando aplicaciones de mensajería instantánea, redes sociales, correo electrónico u otra herramienta de comunicación.

La palabra sexting es un acrónimo en inglés formado por `sex´ (sexo) y `texting´ (escribir mensajes).

- PISHIN

El termino Phishing es utilizado para referirse a uno de los métodos mas utilizados por delincuentes cibernéticos para estafar y obtener información confidencial de forma fraudulenta como puede ser una contraseña o información detallada sobre tarjetas de crédito u otra información bancaria de la victima.

- INFORMATICA FORENSE

La informática forense es la ciencia de adquirir, preservar, obtener y presentar datos que han sido procesados electrónicamente y guardados en soportes informáticos. Se trata de una practica cada vez más habitual debido al uso que actualmente todos realizamos de las nuevas tecnologías, y que permite resolver casos policiales o judiciales.

- COMPUTACION

Computación es sinónimo de informática. Como tal, se refiere a la tecnología desarrollada para el tratamiento automático de la información mediante el uso computadoras u ordenadores.

- INTERFAZ

una conexión e interacción entre hardware, software y usuario, es decir como la plataforma o medio de comunicación entre usuario o programa.

6. MALWARE

Es la abreviatura de “Malicious software”, término que engloba a todo tipo de programa o código informático malicioso cuya función es dañar un sistema o causar un mal funcionamiento. Dentro de este grupo podemos encontrar términos como: Virus, Troyanos (Trojans), Gusanos (Worm), keyloggers, Botnets, Ransomwares, Spyware, Adware, Hijackers, Keyloggers, FakeAVs, Rootkits, Bootkits, Rogues

7. PIRATA INFORMATICO

Es aquella persona que accede ilegalmente a sistemas informáticos ajenos para apropiárselos u obtener información secreta. Es decir, que tiene por negocio la reproducción, apropiación y distribución con fines lucrativos y a gran escala de distintos medios y contenidos, bien sea software, música o cualquier cosa de la que no se posee licencia o permiso de su autor, generalmente haciendo uso de un ordenador. Siendo la piratería del software la más conocida.

8. DISCO DURO

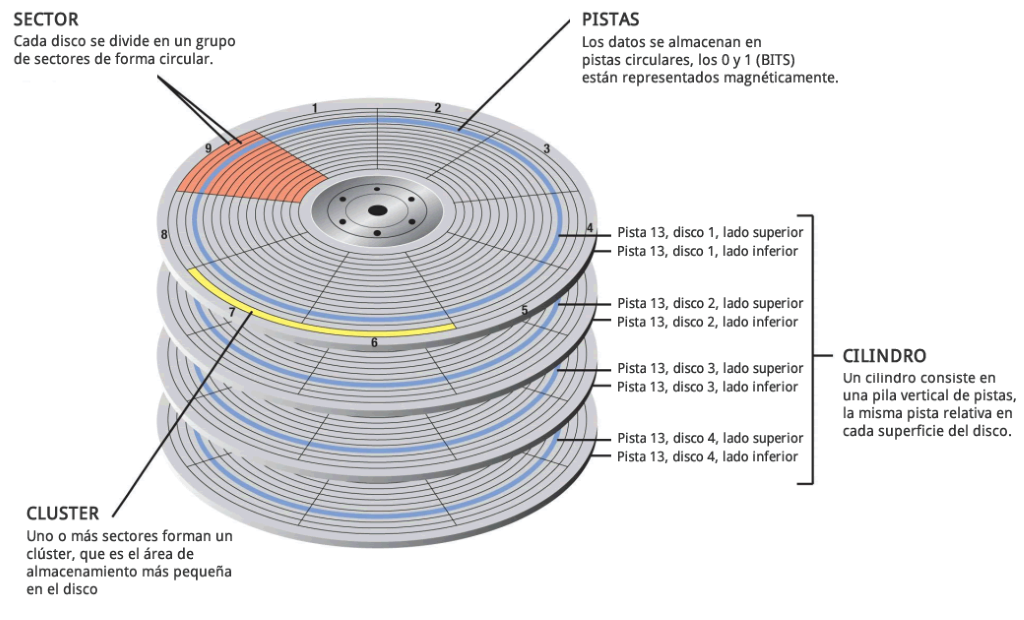

El disco duro es el dispositivo del sistema de memoria del PC que se usa para almacenar todos los programas y archivos ya que es el único capaz de guardar datos incluso cuando no está alimentado por la corriente eléctrica. Esto es lo que lo diferencia de otras memorias de tu equipo, como por ejemplo la RAM, que es la que se usa para hacer funcionar los programas. Otros tipos de memoria pierden la información si no hay energía.

9. ORDENADOR

Un ordenador se podría definir como una máquina capaz de recoger información, procesarla y devolver unos resultados. A partir de una serie de instrucciones, el ordenador procesa automáticamente la información que le es suministrada.

10. BIOS

Del inglés «Basic Input/Output System» (Sistema Básico de Input/Output). El BIOS es un programa pre-instalado en computadoras basadas en Windows (No en las Macs), que la computadora usa para iniciar.

11. BIT

Dígito Binario. Unidad mínima de almacenamiento de la información cuyo valor puede ser 0 ó 1 (falso o verdadero respectivamente). Hay 8 bits en un byte.

12. BLU-RAY

Blu-ray es un formato de disco óptico parecido al CD y DVD. Fue desarrollado para grabar y reproducir video de alta definición, y para almacenar grandes cantidades de data.

13. DIRECCION IP

Es el identificador de una computadora o dispositivo en una red TCP/IP. Estas redes rutean los mensajes basados en la dirección IP del objetivo. El formato de estas direcciones es una dirección numérica de 32 bits escrita como cuatro números (entre 0 y 255) separados por puntos, p.ej., 200.32.3.238 es una dirección de IP.

14. DISPOSITIVO DE ENTRADA

Dispositivos conectados a la CPU que permiten introducir datos en el ordenador. Por ejemplo: el teclado, el ratón, el escáner, el micrófono, el módem, la web-cam.

15. DISQUETE

Disco que permite almacenar hasta 1,44 MB de información. Cada vez se usa menos. Para utilizarlo es necesario que el ordenador disponga de disquetera.

16. SPYWARE

los hackers utilizan para espiarle con el fin de acceder a su información personal, detalles bancarios o actividad en línea. Le mostraremos cómo puede protegerse para evitar ser espiado.

17. ROUTER

es un dispositivo dedicado a la tarea de administrar el tráfico de información que circula por una red de computadoras. Existen dispositivos específicamente diseñados para la función de router, sin embargo, una computadora común puede ser transformada en un router, tan sólo con un poco de trabajo, conocimiento y paciencia.

18. USB

USB responde a las siglas Universal Serial Bus y hace referencia a un protocolo de conexión que permite enlazar diversos periféricos a un dispositivo electrónico (frecuentemente, un ordenador) para el intercambio de datos, el desarrollo de operaciones y, en algunos casos, la carga de la batería del dispositivo o dispositivos conectados. Es, por tanto, básicamente, un puerto que funciona de toma de conexión entre diferentes aparatos.

19. LA DEEP WEB

La Deep Web es un lugar virtual donde se guardan contenidos que no están indexados en ninguno de los buscadores existentes como Google, Bing, Yahoo, debido a que, en su mayoría, no cumplen las reglas de servicios y noticias en Internet. Pero, ¿qué contenido infringe la ley? Se refiere a las cosas relacionadas con el tráfico de drogas, de órganos y la pornografía infantil.

20. CIBER SUICIDIO

El concepto de ciber suicidio hace referencia a la influencia de las Tecnologías de la Información y la Comunicación en la obtención de información sobre cómo cometer suicidio. La influencia de Internet sobre la conducta suicida es una realidad que requiere de estudio y análisis desde una perspectiva preventiva para el diseño de programas en profesionales y agentes sociales. Especialmente, teniendo en cuenta que el suicidio es la segunda causa de muerte no natural en adolescentes y jóvenes de entre 15 y 29 años, siendo este colectivo el principal consumidor de información a través de Internet.

21. WINZIP

Es el software para comprimir y descomprimir más conocido y más utilizado, pero no es gratuito. Existen versiones de prueba, pero el programa completo tiene un precio. Y si a pesar de esto es uno de los más utilizados es por su integración con Microsoft Office para que el proceso sea más rápido y cómodo.

22. ISP

son las siglas de Internet Service Provider Proveedor de Servicios de Internet, una compañía que proporciona acceso a Internet. Por una cuota mensual, el proveedor del servicio te da un paquete de software, un nombre de usuario, una contraseña y un número de teléfono de acceso. A través de un módem (a veces proporcionado también por el ISP), puedes entonces entrar a Internet y navegar por el World Wide Web, el USENET, y envíar y recibir correo electrónico.

23. TEAMVIEWER

es un programa imprescindible en nuestros dispositivos. Permite el acceso a un dispositivo externo, un modo de asomarnos al ordenador cuando no estemos cerca. Es el armario de Narnia de la programación y genera una puerta virtual entre varios dispositivos. Móviles incluidos.

24. HARDWARE

es la parte física de una computadora, es decir, todo aquello que puede ser tocado. Esto incluye el teclado, las tarjetas de red, el ratón o mouse, el disco de DVD, el disco duro, las impresoras, etc.

25. PROXY:

Programa o dispositivo que realiza una acción en representación de otro. Su finalidad más habitual es la de servidor Proxy, que sirve para permitir el acceso a Internet a todos los equipos de una organización cuando sólo se puede disponer de un único equipo conectado, esto es, una única dirección IP.

26. SISTEMA:

Cualquier arreglo organizado de recursos y procedimientos diseñados para el uso de tecnologías de información, unidos y regulados por interacción o interdependencia para cumplir una serie de funciones específicas, así como la combinación de dos o más componentes interrelacionados, organizados en un paquete funcional, de manera que estén en capacidad de realizar una función operacional o satisfacer un requerimiento dentro de unas especificaciones previstas.

27. VIRUS:

Programa o segmento de programa indeseado que se desarrolla incontroladamente y que genera efectos destructivos o perturbadores en un programa o componente del sistema.

28. CADENA DE CUSTODIA

es el registro fiel del curso seguido por los indicios o evidencia desde su descubrimiento por parte de una autoridad, policía o agente del Ministerio Público, hasta que la autoridad competente ordene su conclusión, según se trate de Averiguación Previa, Carpeta de Investigación o Proceso Penal. (Grupo Nacional de Directores Generales de Servicios Periciales y Ciencias Forenses, 2011)

29. CODIGO QR

Los códigos QR son un tipo de códigos de barras bidimensionales, a diferencia de un código de barras convencional, la información esta codificada dentro de un cuadrado, permitiendo almacenar una gran cantidad de información alfanumérica. Son, esencialmente, una versión mejorada y aumentada de los códigos de barra convencionales, por su composición, este tipo de códigos puede almacenar casi 350 veces más información que los códigos lineales, ya que los códigos QR pueden almacenar datos en dos direcciones. (Wave, 2014)

30. BASE DE DATOS

Una base de datos es una colección de archivos relacionados que permite el manejo de la información de alguna compañía. Cada uno de dichos archivos puede ser visto como una colección de registros y cada registro está compuesto de una colección de campos. Cada uno de los campos de cada registro permite llevar información de algún atributo de una entidad del mundo real. (Galeon, 2001) Date C.J. en 2001 habla acerca de los usuarios del sistema pueden realizar una variedad de operaciones sobre dichos archivos

31. CD

Un CD, por lo tanto, es un elemento óptico grabado de manera digital que se utiliza para el almacenamiento de información. En un CD se puede guardar música, videos, documentos de texto y cualquier otro dato

32. SERVIDOR PROXY

Un proxy, o servidor proxy, en una red informática, es un servidor —programa o dispositivo—, que hace de intermediario en las peticiones de recursos que realiza un cliente (A) a otro servidor (C). Por ejemplo, si una hipotética máquina A solicita un recurso a C, lo hará mediante una petición a B, que a su vez trasladará la petición a C; de esta forma C no sabrá que la petición procedió originalmente de A. Esta situación estratégica de punto intermedio le permite ofrecer diversas funcionalidades: control de acceso, registro del tráfico, restricción a determinados tipos de tráfico, mejora de rendimiento, anonimato de la comunicación, caché web, etc. Dependiendo del contexto, la intermediación que realiza el proxy puede ser considerada por los usuarios, administradores o proveedores como legítima o delictiva y su uso es frecuentemente discutido.

33. WORLD WIDE WEB

En informática, la World Wide Web (WWW) o red informática mundial es un sistema de Distribución de documentos de hipertexto o hipermedia interconectados y accesibles a través de Internet. Con un navegador web, un usuario visualiza sitios web compuestos de páginas webque pueden contener textos, imágenes, vídeos u otros contenidos multimedia, y navega a través de esas páginas usando hiperenlaces.

34. INTERNET

La internet (o el internet) es una gran red de computadoras conectadas alrededor del mundo. Contiene la información y las herramientas tecnológicas a las que cualquiera con una conexión a internet puede tener acceso. Cuando decimos que algo está online, normalmente nos referimos a que está en la internet.

35. ROBOCOPY

robocopy, o «Robust File Copy» (Copia de Ficheros Consistente), es un comando de replicación de directorios, disponible desde la Línea de Comandos. Formaba parte del Kit de Recursos de Windows, y se presentó como una característica estándar de Windows Vista y Windows Server 2008.

36. PASCALINA

La pascalina fue la primera calculadora que funcionaba a base de ruedas y engranajes, inventada en 1642 por el filósofo y matemático francés Blaise Pascal(1623-1662). El primer nombre que le dio a su invención fue «máquina de aritmética». Luego la llamó «rueda pascalina», y finalmente «pascalina». Este invento es el antepasado remoto del actual ordenador.

37. ABACO

El ábaco es un instrumento que sirve para efectuar operaciones aritméticassencillas (sumas, restas, divisiones y multiplicaciones y otras más complejas, como calcular raíces). Consiste en un cuadro de madera con barras paralelas por las que corren bolas movibles, útil también para enseñar estos cálculos simples.

38. FBI

El Buró Federal de Investigaciones2 (en inglés, Federal Bureau of Investigation; FBI) es la principal agencia de investigación criminal del Departamento de Justicia de Estados Unidos. Si bien el nombre de Buró Federal de Investigaciones es el usado en español oficialmente por la agencia,2 se suele traducir frecuentemente en España como Oficina Federal de Investigación.

39. URL

Se conoce en informática como URL (siglas del inglés: Uniform Resource Locator, es decir, Localizador Uniforme de Recursos) a la secuencia estándar de caracteres que identifica y permite localizar y recuperar una información determinada en la Internet. Eso que escribimos en la casilla del navegador o explorador para visitar una página web determinada, comúnmente referido como “dirección”, es justamente su URL

40. HTML

“HTML es un lenguaje de marcado que se utiliza para el desarrollo de páginas de Internet. Se trata de la siglas que corresponden a HyperText Markup Language, es decir, Lenguaje de Marcas de Hipertexto”

41. NAVEGADOR WEB

Un navegador web (en inglés, web browser) es un software, aplicación o programa que permite el acceso a la Web, interpretando la información de distintos tipos de archivos y sitios web para que estos puedan ser vistos.

La funcionalidad básica de un navegador web es permitir la visualización de documentos de texto, posiblemente con recursos multimedia incrustados. Además, permite visitar páginas web y hacer actividades en ella, es decir, enlazar un sitio con otro, imprimir, enviar y recibir correo, entre otras funcionalidades más

42. SISTMA INFROMATICO

Un sistema informático como todo sistema, es el conjunto de partes interrelacionadas, hardware, software y de recurso humano que permite almacenar y procesar información. El hardware incluye computadoras o cualquier tipo de dispositivo electrónico inteligente, que consisten en procesadores, memoria, sistemas de almacenamiento externo, etc. El software incluye al sistema operativo, firmware y aplicaciones, siendo especialmente importante los sistemas de gestión de bases de datos. Por último el soporte humano incluye al personal técnico que crean y mantienen el sistema (analistas, programadores, operarios, etc.) y a los usuarios que lo utilizan.

43. SSD

La unidad de estado sólido, SSD (acrónimo inglés de solid-state drive) es un tipo de dispositivo de almacenamiento de datos que utiliza memoria no volátil, como la memoria flash, para almacenar datos, en lugar de los platos o discos magnéticos de las unidades de discos duros (HDD) convencionales.

44. PLATO DEL DISCO

El plato o disco es el componente principal de un disco duro: es un disco en el que se almacenan datos en formato magnético. El hecho de que estos platos o discos sean rígidos es el que les da su nombre, en oposición a los materiales flexibles empleados en los disquetes. Los discos duros modernos normalmente emplean uno o más platos, fijados en un mismo eje. Un plato puede almacenar información en una de sus caras o en ambas, requiriendo en ese caso un cabezal de lectura/escritura para cada cara.

45. MOTOR

Un motor es la parte sistemática de una máquina capaz de hacer funcionar el sistema, transformando algún tipo de energía (eléctrica, de combustibles fósiles, etc.), en energía mecánica capaz de realizar un trabajo. En los automóviles este efecto es una fuerza que produce el movimiento

46. EVIDENCIA DIGITAL

Las evidencias electrónicas son datos digitales que se encuentran almacenados o han sido transmitidos mediante equipos informáticos. Los ordenadores registran toda la actividad que se realiza. Estos registros o logs son fundamentales en las investigaciones informáticas, siempre que se pueda comprobar que no han sido manipulados.

Los e-logs o evidencias electrónicas pueden ser recolectadas por medio de técnicas especializadas por un perito en una investigación informática, por ejemplo. Es decir, tienen la función de servir como prueba física, ya que se encuentran dentro de un soportet, de carácter intangible (no modificable).

47. BIGDATA

Cuando hablamos de Big Data nos referimos a conjuntos de datos o combinaciones de conjuntos de datos cuyo tamaño (volumen), complejidad (variabilidad) y velocidad de crecimiento (velocidad) dificultan su captura, gestión, procesamiento o análisis mediante tecnologías y herramientas convencionales, tales como bases de datosrelacionales y estadísticas convencionales o paquetes de visualización, dentro del tiempo necesario para que sean útiles.

48. DIRECCION MAC

Una dirección MAC es el identificador único asignado por el fabricante a una pieza de hardware de red (como una tarjeta inalámbrica o una tarjeta Ethernet). «MAC» significa Media Access Control, y cada código tiene la intención de ser único para un dispositivo en particular.

Una dirección MAC consiste en seis grupos de dos caracteres, cada uno de ellos separado por dos puntos. 00:1B:44:11:3A:B7 es un ejemplo de dirección MAC.

49. UNIDAD DE MEDIDA

Una unidad de medida es una cantidad estandarizada de una determinada magnitud física, definida y adoptada por convención o por ley.1 Cualquier valor de una cantidad física puede expresarse como un múltiplo de la unidad de medida.

50. MAQUINA TABULADORA

La máquina tabuladora es una de las primeras máquinas de aplicación en informática.

En 1890, Herman Hollerith (1860–1929) había desarrollado un sistema de tarjetas perforadaseléctricas y basado en la lógica de Boole, aplicándolo a una máquina tabuladora de su invención. La máquina de Hollerith se usó para tabular el censo de aquel año en los Estados Unidos, durante el proceso total no más de dos años y medio. La máquina tenía un lector de tarjetas, un contador, un clasificador y un tabulador creado por el mismo. Así, en 1896, Hollerith crea la Tabulating Machine Company, con la que pretendía comercializar su máquina.

51. INTERFAZ

Interfaz es lo que conocemos en inglés como interfaces (“superficie de contacto”).

En informática, se utiliza para nombrar a la conexión funcional entre dos sistemas, programas, dispositivos o componentes de cualquier tipo, que proporciona una comunicación de distintos niveles permitiendo el intercambio de información. Su plural es interfaces. Esto es un ejemplo de la realidad virtual. 1

52. EMULADOR

En informática, un emulador es un software que permite ejecutar programas o videojuegosen una plataforma (sea una arquitectura de hardware o un sistema operativo) diferente de aquella para la cual fueron escritos originalmente. A diferencia de un simulador, que solo trata de reproducir el comportamiento del programa, un emulador trata de modelar de forma precisa el dispositivo de manera que este funcione como si estuviese siendo usado en el aparato original.

53. FIREWALL

Un firewall es un dispositivo de seguridad de la red que monitorea el tráfico de red -entrante y saliente- y decide si permite o bloquea tráfico específico en función de un conjunto definido de reglas de seguridad.

54. PINK DE LA MUERTE

El ataque ping de la muerte es uno de los ataques de red más antiguos. El principio de este ataque consiste simplemente en crear un datagrama IP cuyo tamaño total supere el máximo autorizado (65 536 bytes).1 Cuando un paquete con estas características se envía a un sistema que contiene una pila vulnerable de protocolos TCP/IP, este produce la caída del sistema. Los sistemas más modernos ya no son vulnerables a este tipo de ataque.

65. SWITCH

Un switch es un dispositivo que sirve para conectar varios elementos dentro de una red. Estos pueden ser un PC, una impresora, una televisión, una consola o cualquier aparato que posea una tarjeta Ethernet o Wifi. Los switches se utilizan tanto en casa como en cualquier oficina donde es común tener al menos un switch por planta y permitir así la interconexión de diferentes equipos.

66. RED SOCIAL

Una red social es una estructura social compuesta por un conjunto de usuarios (tales como individuos u organizaciones) que están relacionados de acuerdo a algún criterio (relación profesional, amistad, parentesco, etc.). Normalmente se representan simbolizando los actores como nodos y las relaciones como líneas que los unen. El tipo de conexión representable en una red social es una relación diádica o lazo interpersonal.1 Las redes sociales se han convertido, en pocos años, en un fenómeno global, se expanden como sistemas abiertos en constante construcción de sí mismos, al igual que las personas que las utilizan.

67. GURU

Gurú es una palabra que proviene del sánscrito gurús y que significa “maestro”. El término comenzó a ser utilizado en el hinduismo para nombrar al jefe religioso o al maestro espiritual. Con el tiempo, su significado se extendió al lenguaje popular para hacer referencia a aquel al que se le reconoce autoridad intelectual o se lo considera un guía espiritual.

68. SABOTAJE INFROMATICO

El que con el fin de suspender o paralizar el trabajo destruya, inutilice, haga desaparecer o de cualquier otro modo dañe herramientas, bases de datos, soportes lógicos, instalaciones, equipos o materias primas, incurrirá en prisión de uno a seis años y multa de cinco a veinte salarios mínimos legales mensuales vigentes, siempre que la conducta no constituya delito sancionado con pena mayor…»

69. GUSANO INFORMATICO

Un gusano informático (también llamado IWorm por su apócope en inglés, «I» de Internet, Worm de gusano) es un malware que tiene la propiedad de duplicarse a sí mismo.

Los gusanos utilizan las partes automáticas de un sistema operativo que generalmente son invisibles al usuario.

70. MY SPACE

Esta red social que nació en Estados Unidos, ya tiene más de 230 millones de usuarios. ¿Quieres formar parte de esta red? Es muy sencillo.

MySpace es un sitio internet fundado en Estados Unidos, que pone a disposición a los usuarios, de forma gratuita, un espacio web personalizado, que permite presentar diversas informaciones personales y hacer un blog. MySpace es conocido, sobre todo, por alojar numerosas páginas de grupos musicales que ponen en línea información como fechas de conciertos, canciones, fotografías, etc. En 2008, MySpace tenía más de 230 millones de usuarios. En la actualidad su actividad se ha visto muy reducida y cuenta con tan solo 200 empleados.